2023.11.5

Jamf 11リリースおよびバグ修正対応があったため記事を一部修正しました

Jamf Proでは条件付きアクセスを適用するためMicrosoft Intuneとの統合がサポートされていますが、MicrosoftのレガシーAPI移行に伴い、(旧)条件付きアクセスは2024年半ばにサポート終了予定になっています。そのため現在「(旧)条件付きアクセス」を利用している場合、新しい「デバイスコンプライアンス」に移行する必要があります。

こちらの移行について実際に何度かやってみたので、手順と移行するためのポイント(注意点)をまとめてみました。

- Jamf ProにてMicrosoft Intune統合を設定して条件付きアクセスを利用している方

- これからデバイスコンプライアンスへ移行を行う方

事前準備

- 移行を行う前に以下準備をして下さい。

1.環境確認

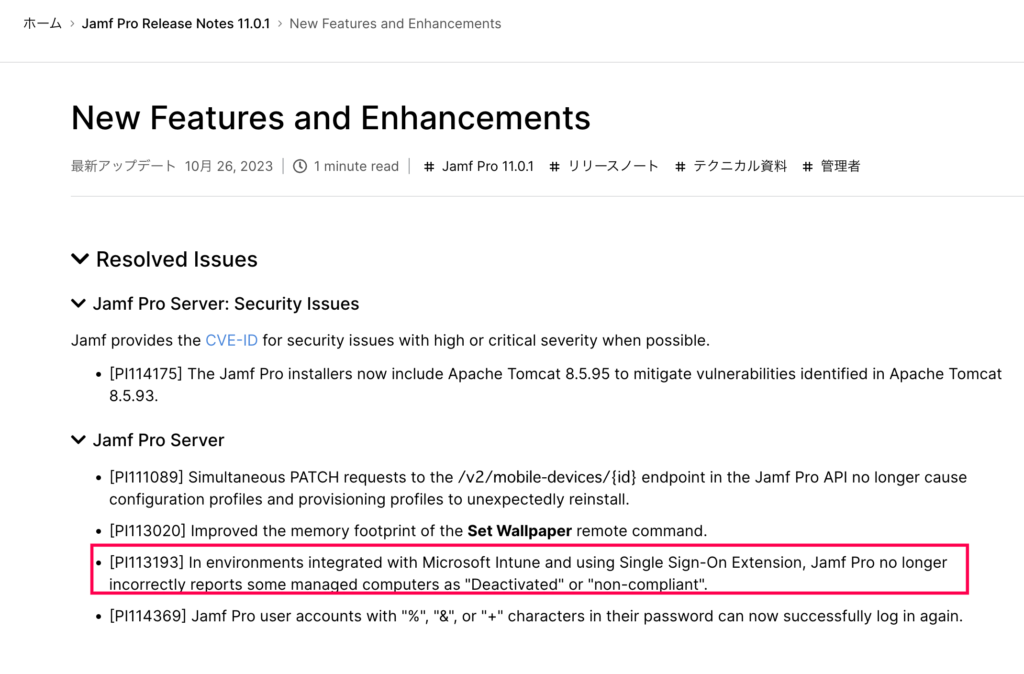

- Jamf Pro 11.0.1 以降 ※

- Jamf Pro 11.0.1にてデバイスコンプライアンスが誤って「非アクティブ化」または「非準拠」になってしまうバグ[PI113193]が修正されているので、必ずこのバージョン以降になっていることを確認しましょう。

2.アカウント確認

- Jamf Proの管理者権限

- Microsoft Entra IDの管理者権限(グローバル管理者)

3.スマートコンピュータグループ作成

Jamf Proにて以下スマートコンピュータグループを作成して下さい。

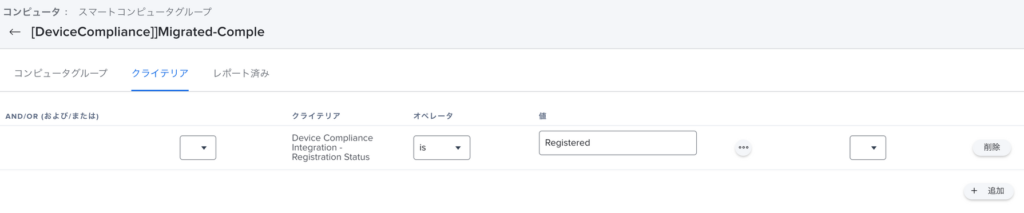

A.デバイスコンプライアンス・移行実施済

デバイスコンプライアンスに移行された端末を把握するためのグループ

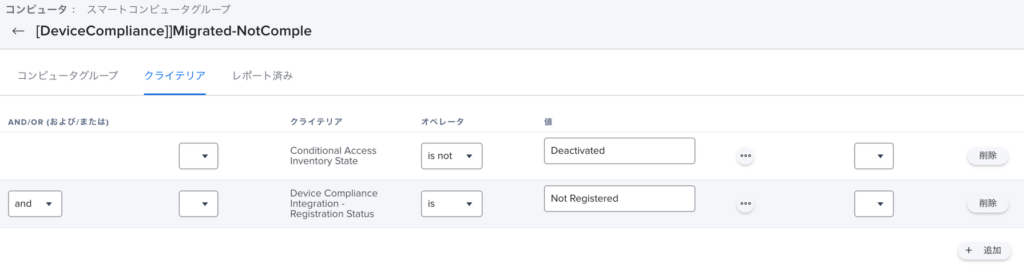

B.デバイスコンプライアンス・移行未実施

デバイスコンプライアンスに移行されていない端末を把握するためのグループ

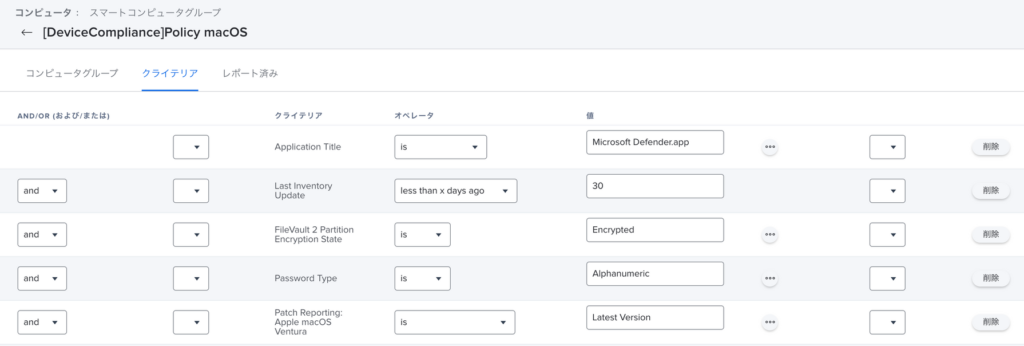

C.デバイスコンプライアンス・ポリシー準拠グループ

コンプライアンスポリシー準拠済として判定させるグループ(ポリシー)

※この設定はあくまで参考例です(会社に応じて作成して下さい)

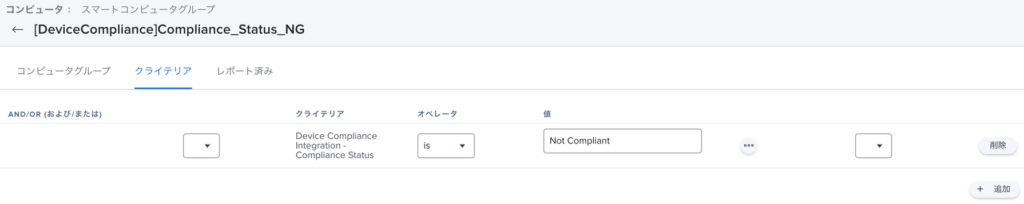

D.デバイスコンプライアンス・ポリシー非拠用

コンプライアンスポリシー非準拠の端末を把握するためのグループ

※デバイスコンプライアンス移行後に判定されます。

手順

- 以下公式マニュアルを合わせて確認下さい。

1.(旧)条件付きアクセス無効化

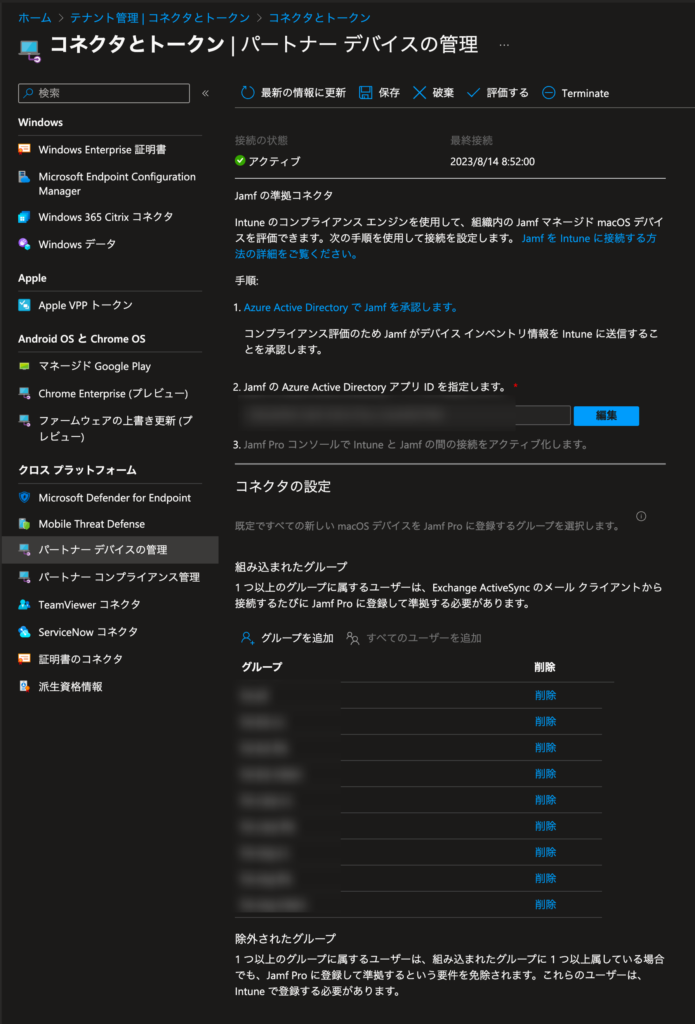

1. Microsoft Intuneにログイン

2. メニューから[テナント管理]>[コネクタとトークン]>[パートナーデバイスの管理]クリック

3. 組み込まれたグループに登録しているグループをすべて削除して「保存」クリック

4. Jamf Proにログイン

5. メニューから[⚙]設定 > [グローバル]タブ > [条件付きアクセス]クリック

6. macOS Intune 統合を有効にする チェックボックスを外して「保存」クリック

2.(新)デバイスコンプライアンス有効化

- Jamf Proにログイン

- メニューから[⚙]設定 > [グローバル]タブ > [デバイスコンプライアンス]クリック

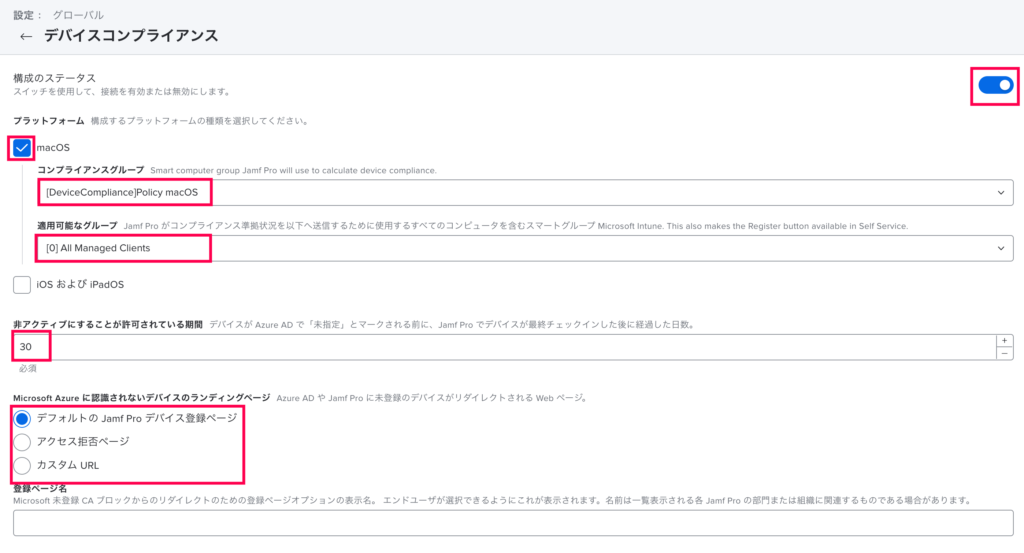

3. デバイスコンプライアンスメニューにて以下設定して「保存」クリック

| 項目 | 内容 | 備考 |

|---|---|---|

| 構成のステータス | 有効化 | |

| プラットフォーム | macOSにチェック | iOS側も使用する場合は別途設定 |

| プラットフォーム-コンプライアンスグループ | 準拠済とするグループを指定 | |

| プラットフォーム-運用可能なグループ | すべてのデバイスが含まれたグループを指定 | ない場合は作成 |

| 非アクティブにすることが許可されている期間 | 任意 | 初期値は120 |

| Microsoft Azureに認識されない場合のデバイスランディングページ | 任意 | 初期値は「デフォルトのJamf~」 |

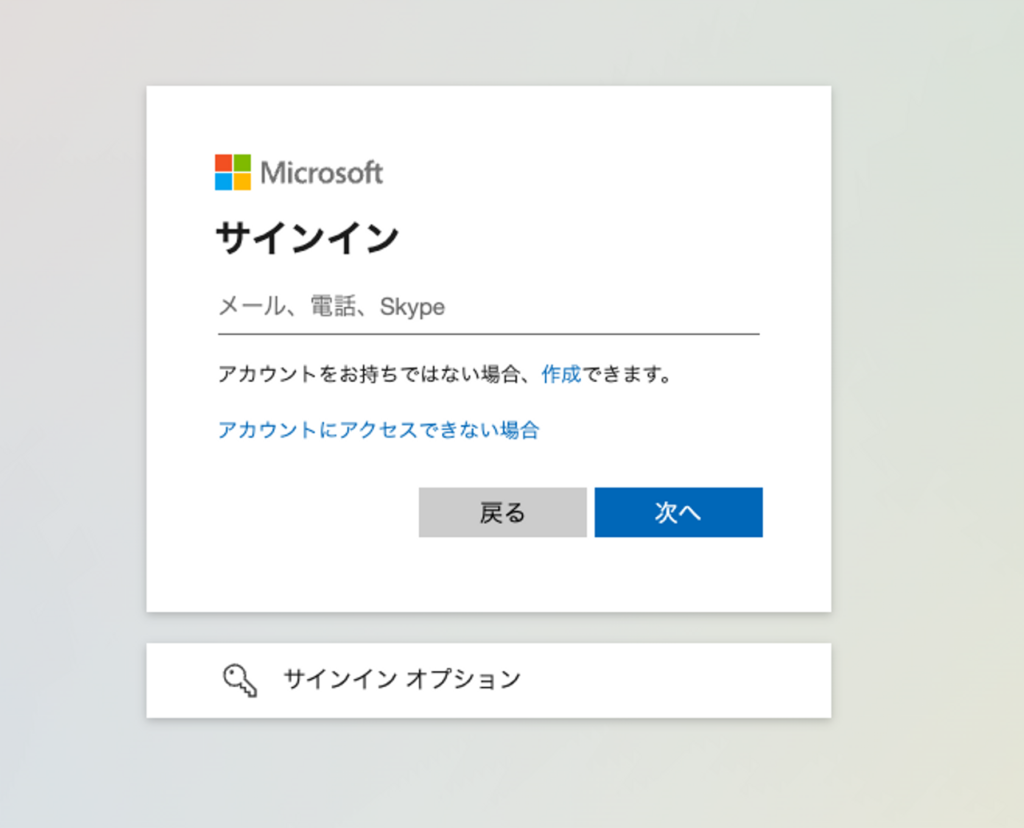

4. 保存しようとするとログインを求められるのでグローバル管理者でログイン

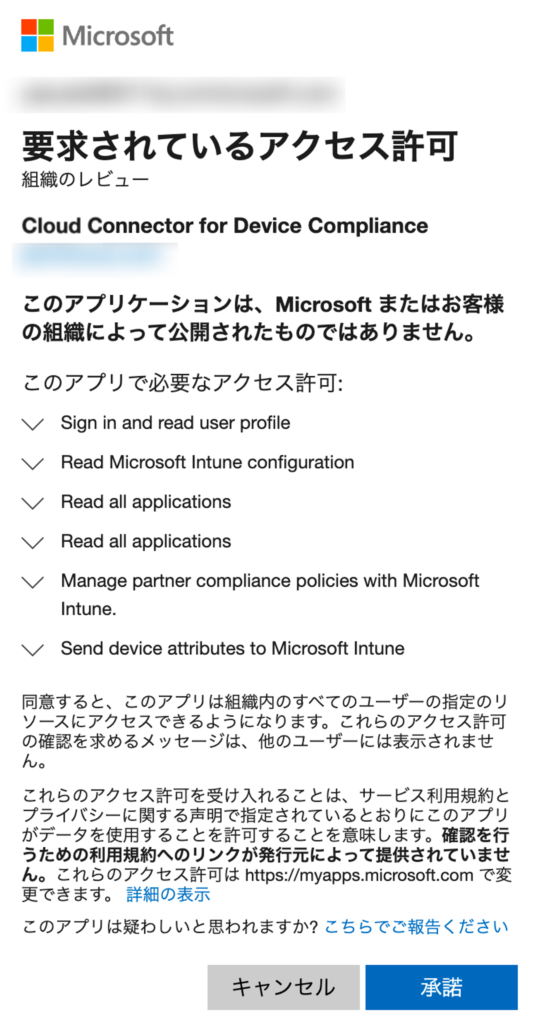

5. 要求されているアクセス許可が表示されるので「承諾」クリック

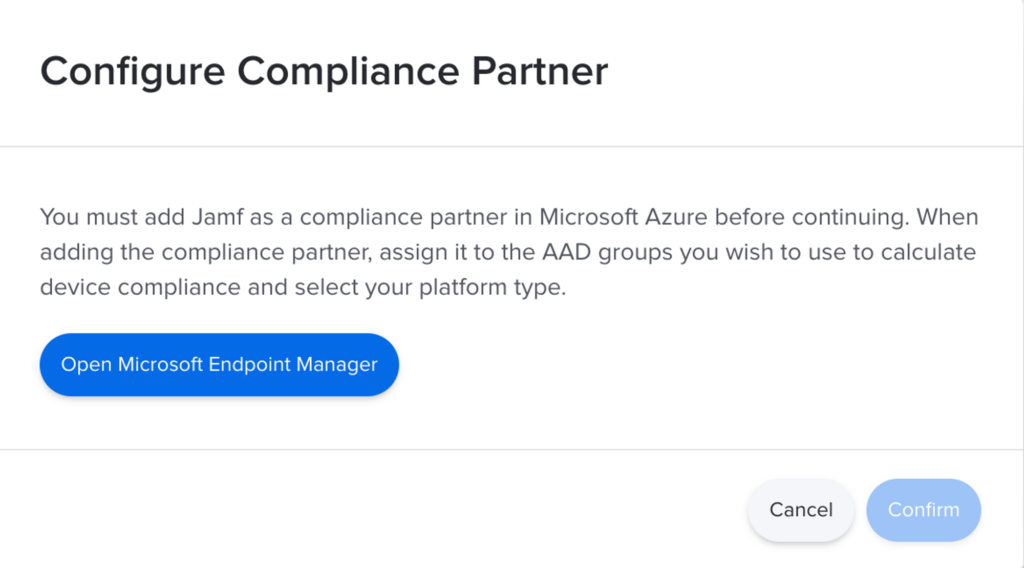

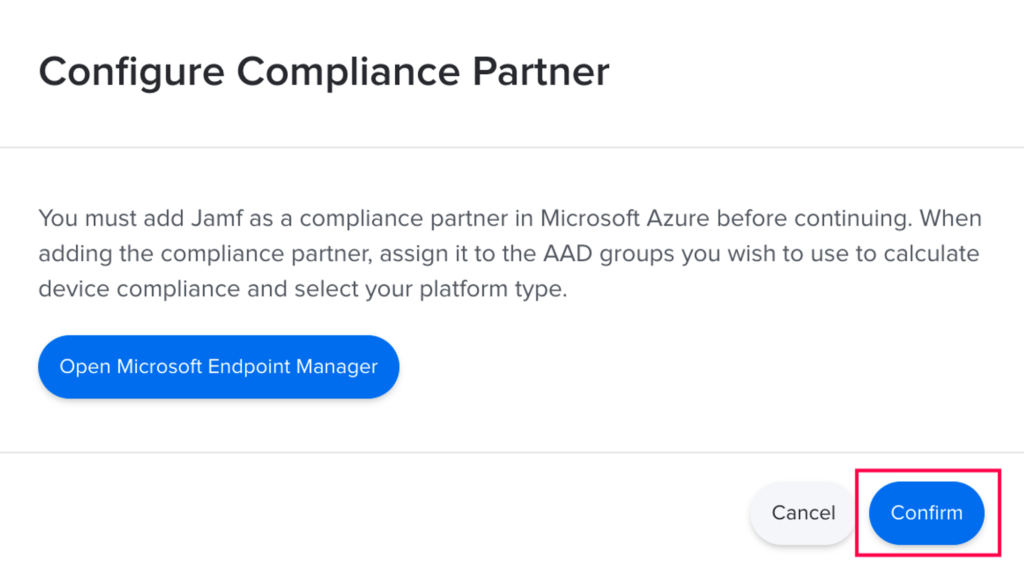

6. 以下ポップアップが表示されるので「Open Microsoft Endpoint Manager」クリック

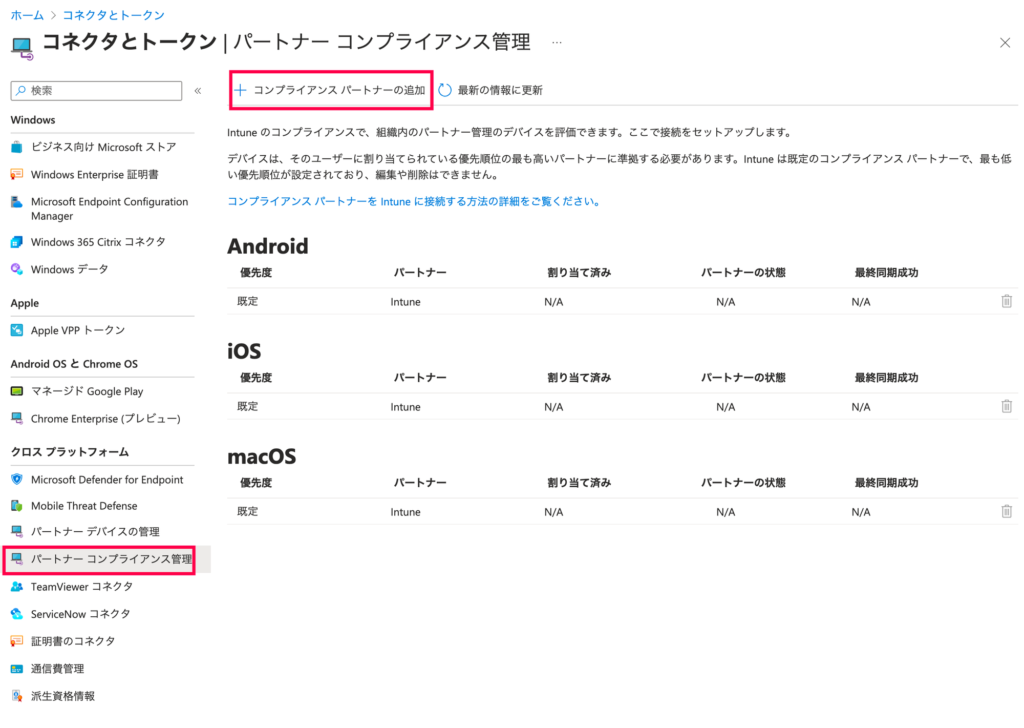

7. Microsoft Intuneのパートナーコンプライアンス管理画面が表示されるので「+コンプライアンスパートナーの追加」クリック

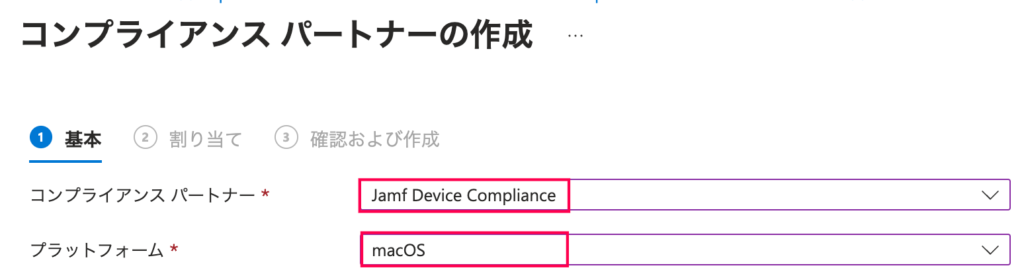

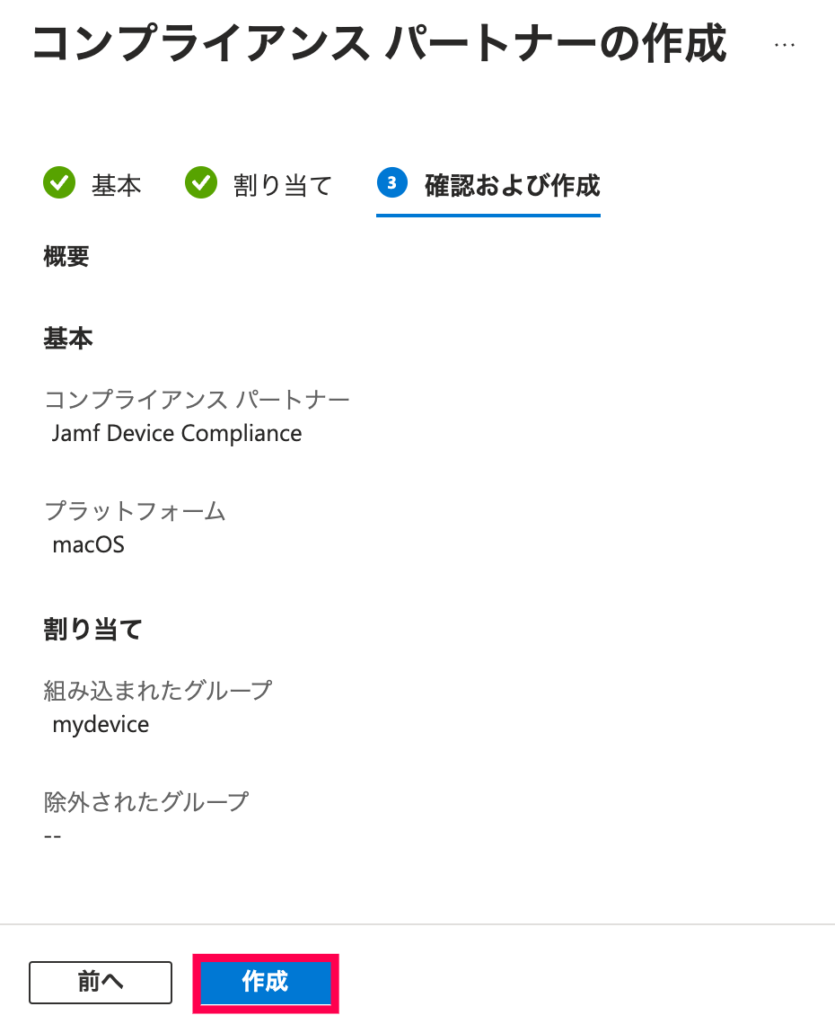

8. 基本設定画面にて以下の通り設定

| 項目 | 内容 |

|---|---|

| コンプライアンスパートナー | Jamf Device Compliance |

| プラットフォーム | macOS |

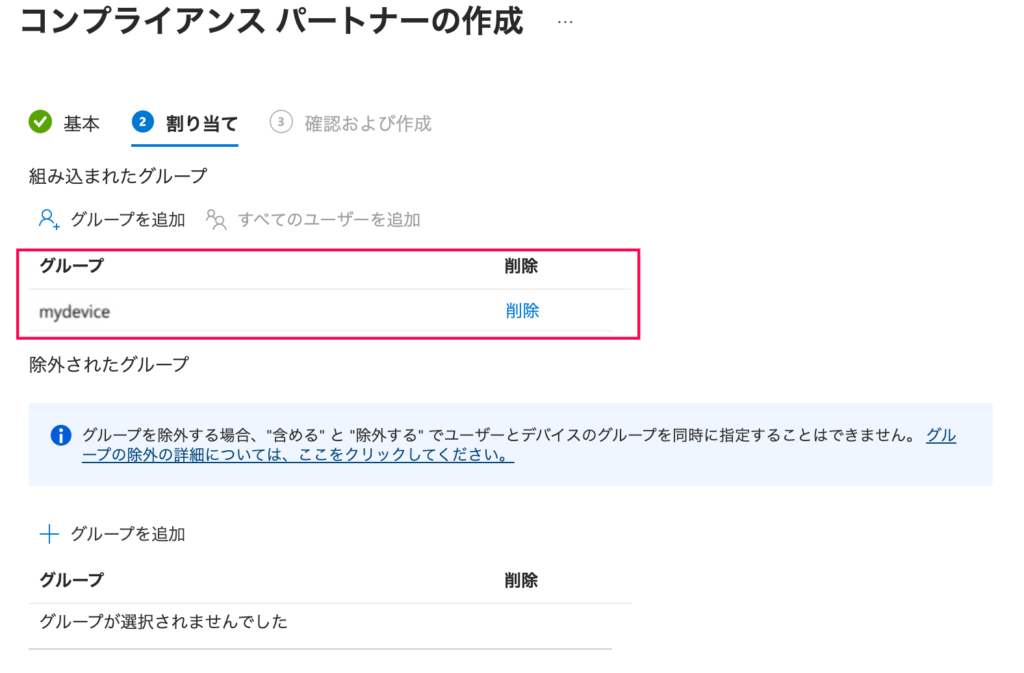

9. 割り当て画面にてJamf Proを利用するグループを選択

- (旧)条件付きアクセスで使用していたグループと同じで問題ありません

- すべてのユーザーを設定すると正常動作しません

10. 内容を確認して「作成」クリック

11. 先ほど出てきた以下ポップアップに戻ると「Confirm」が有効になっているのでクリック

12. Jamf Pro/Microsoft Intuneそれぞれ以下ステータスになっていることを確認

Jamf Pro → デバイスコンプライアンスにて接続検証ステータス:成功

Microsoft Intune → パートナーコンプライアンス管理にてパートナーの状態=アクティブ

確認

Jamf Proに登録されれているすべての端末で以下3点を確認します

- Jamf Proにてデバイスコンプライアンス移行済のグループに参加していること

- Microsoft Intuneにてステータスが準拠済ステータスになっていること

- Microsoft Intuneにて同期が取れていること(切替作業以降に同期されていること)

1.デバイスコンプライアンス統合(移行)は即時反映されません。

2.統合(移行)処理はアクティブなデバイスで 2 時間ごとに発生します。

3.Microsoft のログイン画面が表示される場合があります。

4.台数によりますが、すべて移行するまでに数日かかります。

5.Microsoft Intuneの最終同期日時は初回同期以降更新されません。

トラブル対応

1.移行作業にてJamf Proでデバイスコンプライアンスを有効化に出来ない

Azure ADのグローバル管理者権限を持っているにも関わらずデバイスコンプライアンスを有効化(同意URLの承認)に出来ない場合は、Microsoft Intuneに登録されている端末で作業を行うことで解消するか確認下さい。

2.マイグレーションが始まらない・ステータスが戻ってしまう

Jamf Pro 11.0.1以前にデバイスコンプラインスへ移行済かつデバイスが非準拠になるトラブルが発生していた場合、以下スクリプトで修正する必要があります。

#!/bin/bash

# Written by Ben Whitis 10/23/2023

# © 2023, JAMF Software, LLC

# THE SOFTWARE IS PROVIDED "AS-IS," WITHOUT WARRANTY OF ANY KIND, EXPRESS OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE WARRANTIES OF MERCHANTABILITY, FITNESS FOR A PARTICULAR PURPOSE AND NON-INFRINGEMENT.

# IN NO EVENT SHALL JAMF SOFTWARE, LLC OR ANY OF ITS AFFILIATES BE LIABLE FOR ANY CLAIM, DAMAGES OR OTHER LIABILITY, WHETHER IN CONTRACT, TORT, OR OTHERWISE, ARISING FROM, OUT OF OR IN CONNECTION WITH THE SOFTWARE OR THE USE OF OR OTHER DEALINGS IN THE SOFTWARE,

# INCLUDING BUT NOT LIMITED TO DIRECT, INDIRECT, INCIDENTAL, SPECIAL, CONSEQUENTIAL OR PUNITIVE DAMAGES AND OTHER DAMAGES SUCH AS LOSS OF USE, PROFITS, SAVINGS, TIME OR DATA, BUSINESS INTERRUPTION, OR PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES.

loggedInUser=$( scutil <<< "show State:/Users/ConsoleUser" | awk '/Name :/ && ! /loginwindow/ { print $3 }' )

#Check if wpj key is present

WPJKey=$(/usr/bin/security dump "/Users/$loggedInUser/Library/Keychains/login.keychain-db" | grep MS-ORGANIZATION-ACCESS)

if [ ! -z "$WPJKey" ]

then

#check if jamfAAD plist exists

plist="/Users/$loggedInUser/Library/Preferences/com.jamf.management.jamfAAD.plist"

if [ ! -f "$plist" ]; then

#plist doesn't exist

echo "registration is incomplete"

exit 1

fi

#enable recurring gatherAADInfo

su -l $loggedInUser -c "/usr/bin/defaults write ~/Library/Preferences/com.jamf.management.jamfAAD.plist have_an_Azure_id -bool true"

#reset timer to force recurring gatherAADInfo

su -l $loggedInUser -c "/usr/bin/defaults write ~/Library/Preferences/com.jamf.management.jamfAAD.plist last_aad_token_timestamp 0"

#run recurring gatherAADInfo

su -l $loggedInUser -c "/Library/Application\ Support/JAMF/Jamf.app/Contents/MacOS/Jamf\ Conditional\ Access.app/Contents/MacOS/Jamf\ Conditional\ Access gatherAADInfo -recurring"

exit 0

fi

echo "no WPJ key found"

exit 1該当する方は上記スクリプトを登録してJamf Proにて流し込んであげて下さい(自社環境でも上記スクリプトで改善した端末が多数ありました)またスクリプトについての詳細は以下リンク先をご参照下さい。

上記該当しない場合はユーザーに以下依頼して下さい。

- PC再起動を依頼

- その後2時間は起動した状態を維持(マイグレーション処理が2時間毎のため)

- Microsoft Entra ID のログイン画面が表示されたらログインしてもらう

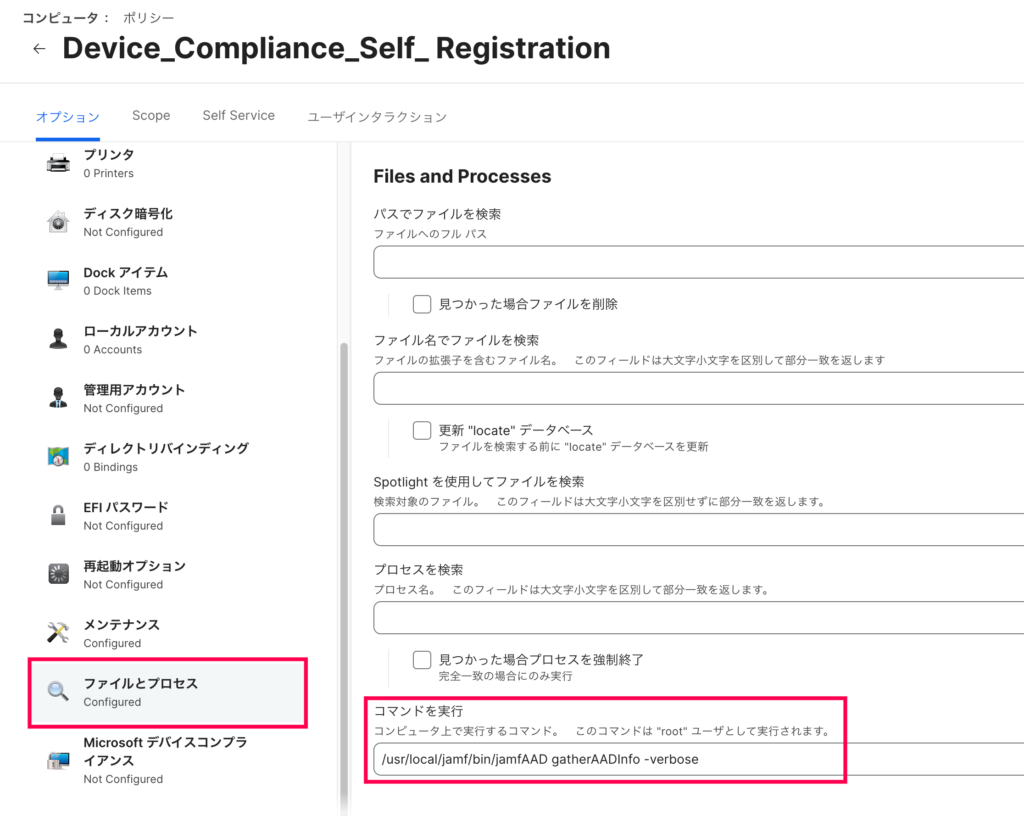

上記で解決しない場合は、該当端末で以下コマンドを実行してみて下さい。

/usr/local/jamf/bin/jamfAAD gatherAADInfo -verbosesudo jamf recon- 1つ目を実行するとAzure ADのログイン画面が表示されます。

- 2つ目を実行するとPCの情報をJamf Proへ送信します。

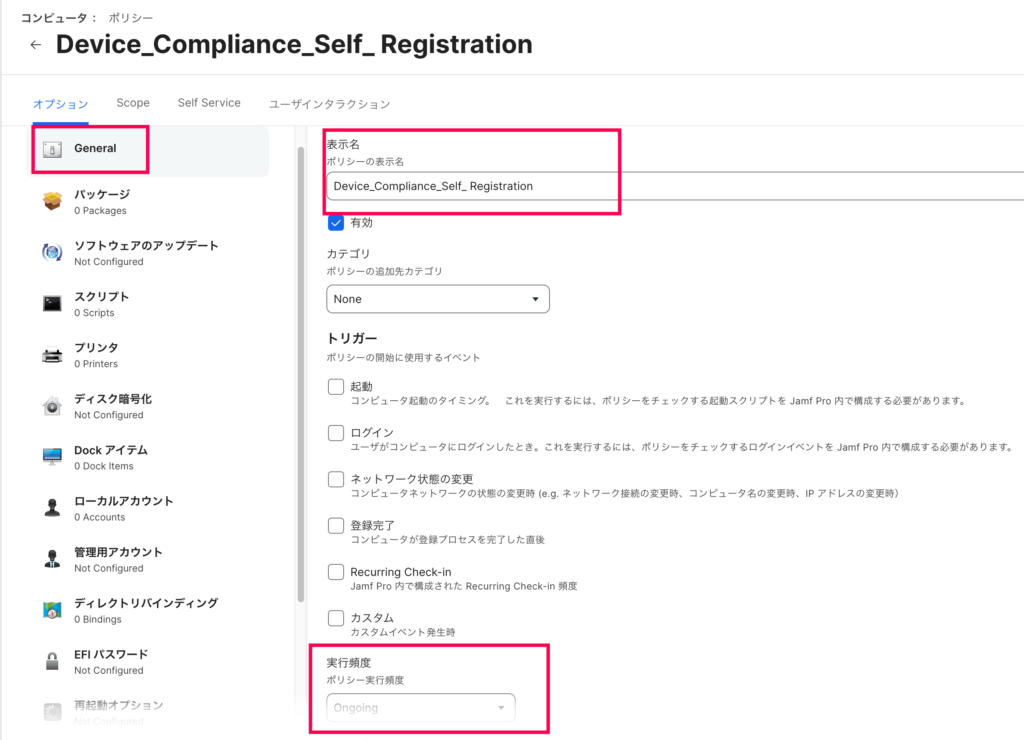

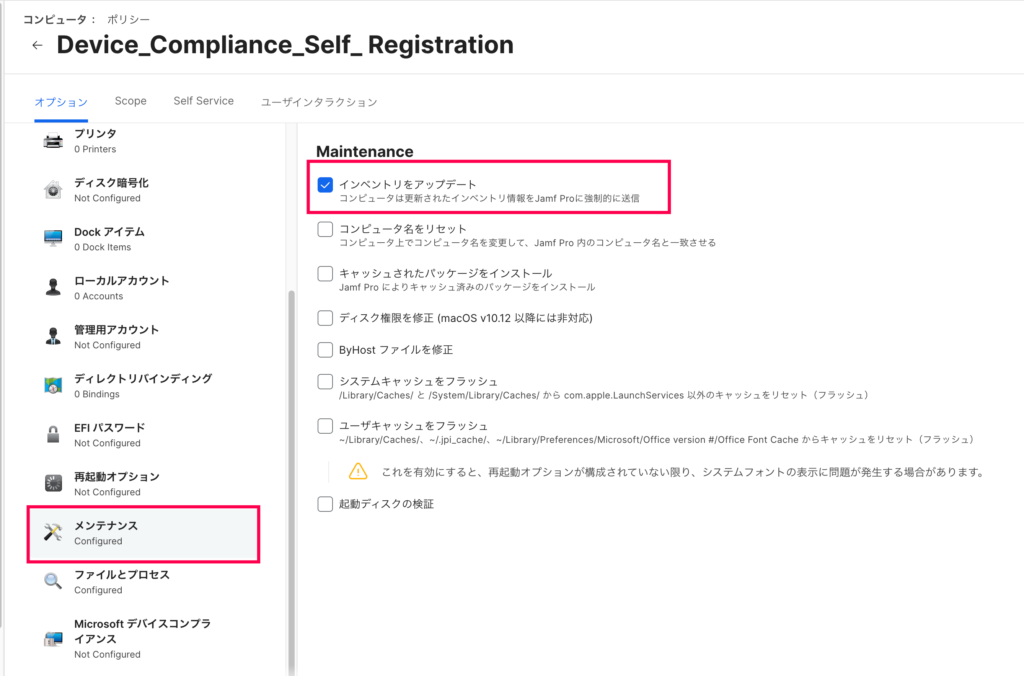

頻繁に発生する場合やユーザーがターミナルコマンドを扱えない場合は、Jamf ProにてSelf Serviceから実行出来るようにしてあげると楽になります(以下参考)

全ての対応がNG場合

- 上記実施しても時間が経っても改善しない場合は最終手段として

Intune統合をもう一度行ってみて下さい。なお実施前に必ずIntune側から該当デバイスを削除して下さい。

3.ポリシーが準拠済にならない

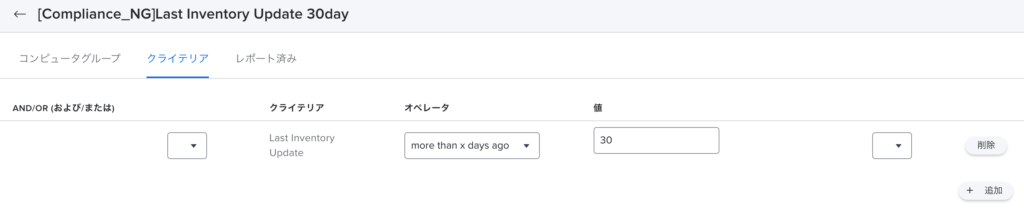

- Jamf Proにて直近同期が行われているか確認。

- Jamf Proにて設定したポリシーに準拠していない項目がないかチェック。

複数の条件(ポリシー)を設定しているので、どの設定が準拠していないか素早く確認するために条件ごとの非準拠グループを作成しておくことをおすすめします(以下例)

補足

1.切替時のユーザー影響

移行作業時に(旧)条件付きアクセスを無効にしても準拠ステータスは維持されます。

そのため基本ユーザーに影響はありません。

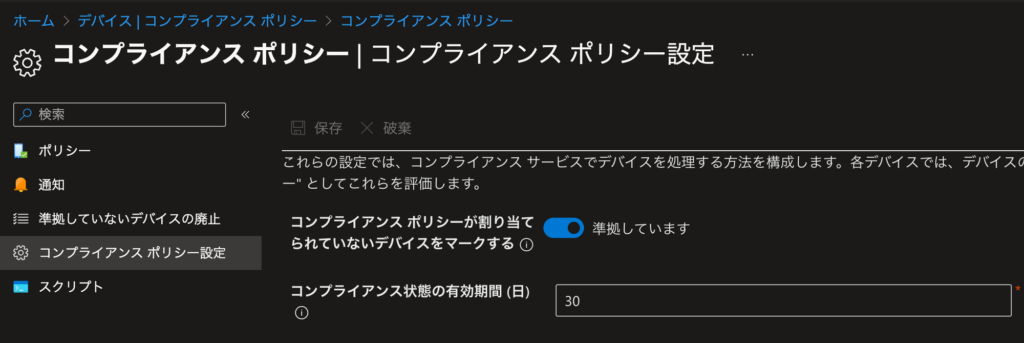

ただし移行が完了するまでMicrosoft Intuneと同期が行われないためコンプライアンス準拠の有効期限内に移行を完了させる必要があります。そのため事前にMicrosoft Intuneのコンプライアンス状態の有効期限を確認しておくことをおすすめします。(初期値は30日)

2.Microfost Intune側のステータス反映時間

試しにJamf Pro側で端末が非準拠になるように設定したところ、5分くらいでMicrosoft Intune側のステータスが切り替わりました。

3.Microfost Intune側のデバイス一覧表示

デバイスコンプライアンスに移行された端末は、Microsoft Intuneの[デバイス]>[すべてのデバイス](またはmacOS)]には表示されなくなるのでご注意下さい。

確認する場合は各ユーザーの[デバイス]メニューに表示されます。

またはMicrosoft Entra IDのすべてのデバイスでも確認可能です。

4.その他

Enterprise SSO と組み合わせると毎回表示される認証が楽になるので合わせて設定することをオススメします。やり方は以下に記載があるので参考にしてみて下さい。

トラブル(デバイスが準拠ステータスにならない等)解消まで期間がかかる場合に備えて、条件付きアクセスにて特定ユーザーのみ一時的に制限を無効化できるよう準備しておくのをおすすめします。

まとめ

今回の作業は1度しか行わないものですが、失敗するとユーザー影響がとても高いので、まだ実施していない方が安全が移行できるよう記事にまとめてみました。もし本記事について質問、誤り等あればご連絡いただければ幸いです。

最後に、当方は副業情シスとして活動もしています。

こちらのサイトに詳細記載しておりますので、もしご興味がある方いればお気軽にお問い合わせ(またはDM等)ご連絡お待ちしております。

コメント